Шифровальная машина «Энигма. Энигма — шифрование сообщений в войну

|

Enigma

была для своего времени тероретически и практически весьма надежной машиной.

Немцы полностью доверяли ее возможностям. Именно это стало их роковой

ошибкой.

Специалисты и

ученые из Франции, США, Польши и Англии всерьез занялись вопросом взлома

кода шифровальной машины. Существенные работы в этом направлении были произведены,

в частности, криптологами Польши и Англии. Сам проект взлома кода получил

кодовое название ULTRA.

Польские математики,

считавшиеся в то время одними из лучших в мире, еще до начала Второй мировой

войны осознавали важность Энигмы как основы немецкой шифровальной техники.

По этой причине еще в 1928 г. в Польше было создано специальное армейское

подразделение, которое занималось лишь вопросами дешифрования передваемых

с помощью Энигмы сообщений.

За четре года

не было достигнуто ни одного положительного результата. Создавалось впечатление,

что зашифрованные сообщение не поддаются расшифровке. Только в 1932

г. математику Мариану Реевски и его сотрудникам удалось взломать первое

сообщение Энигмы.

Приниц работы

машины предполагал, что перед ее использованием шифровальщик выбирал определенное

исходное позиционирование валов. Передача каждого нового сообщения предполагала

обязательную необходимость нового позиционирования комплекта валов. Со

временем немецкие шифровальщики обленились настолько, что использовали

первоначально выставленное позиционирование валов в течение целого дня.

Это привело к тому, что каждое новое сообщение в этот день начиналось с

одних и тех же первых шести букв. Это заметил Реевски, который исследовал

каждое перехваченное переданное немцами сообщение. Он прекрасно разбирался

в устройстве машины, поскольку сразу после ее пантентования ее можно было

свободно купить, и сразу понял связь между одинаковыми буквами и исходным

позиционированием валов. После еще более тщательной проработки проблемы

поляки, наконец, смогли расшифровывать немецкие передачи.

В 1938 г. немцы

дооснастили "Энигму" еще двумя сменными валами. В результате этого система

машины существенно усложнилась и поляки вновь начали "блуждать в темноте".

В июле 1939 г.

к полякам присоединилась группа английских и францзуских криптологов с

целью совместно поиска пути решения проблемы.

Англия

В первое время

англичане недооценивали важность "Энигмы". Конечно, в армии существовали

специальные отделы, но дешифрование осуществлялось исключительно по шифровальным

книгам. Кроме того, из-за скудного финанансирования эти отделы развивались

весьма медленно и их рукодство не могло привлекать к своей работе

гражданских специалистов при одновременной нехватке специалистов в этой

области в ВМФ. Когда в Англии поняли важность проблемы, было уже поздно.

"Энигма", которая в довоенное время была доступна в свободной продаже,

была известна англичанам, равно как они постоянно вели радиоперехват сообщений

немцев, однако, англичанам не удалось добиться того, чего давно добились

поляки.

В 1938 г.руководительно

отдела Betchley Park по имени Dillwyn Knox принял участие в конференции

с поляками. Первоначально он отнесся к достижениям поляков пессимизмом,

однако, уже в июле 1939 г. англичане получили от Польши соответствующую

документацию по "Энигме" и могли начинать работать.

|

Ошибка

немцев

Как это не парадоксально,

но и сами немцы внесли существенную лепту в решении проблемы взлома Энигмы.

Метеосводки,

которыми обменивались немецкие субмарины, передавались как в зашифрованном

виде, так и открытым текстом, что существенно облегчило работу английских

и польских дешифровальщиков на основе сравнения шифрованных и переданных

открытым текстом сообщений.

В свое время

стал известен случай, когда немецкий шифровальщик "от скуки" нажимал одну

и ту же буквенную клавишу. Здесь следует отметить, что особенностью Энгимы

была невозможность заменения определенной буквы на ту же букву, то есть

машина не могла зашифровать "A" как "А" или "В" как "В". То есть

при длительном однократном нажатии одной и той же буквенной клавиши машина

выдавала длинную цепочку различных букв, которые содержали любые буквы,

кроме нажатой, что было незамедлительно зафиксировано противниками в Betchley

Park. Эти данные оказались весьма полезными экспертами в вопросе определения

позиционирования роторов. Кроме того, как уже отмечалось, некоторые немецкие

шифровальщики иногда работали целыми днями на одной базовой настройке машины

без изменения позиций валов.

Следующая ошибка

немецких солдат заключалась в том, что практически в любом сообщении присутствовало

слово"Vaterland" ("отчизна") и "Kaiserreich" ("имперский рейх"), чем, в

свою очередь, незамедлительно воспользовались эксперты по "native

speakers", то есть носители немецкого языка, фильтровавшие зашифрованные

сообщения по этим словам. В результате им достаточно быстро удавалось определить

использующийся код.

Использовавшие "Энигму" немцы были вполне уверены в невозможности расшировки переданных машиной сообщений с помощью обычных методов. В свое время такая уверенность была обоснована. Немцы не учли, однако, что при дешифровании ручным методом может использоваться также метод машинного цифрового дешифрования. В целом же машина проявила себя как чрезвычайно надежное средство для передачи зашифрованных сообщений. Ошибка немцев выразилась в слепом доверии к высокому уровню надежности шифрования посредством "Энигмы".

После завершения Второй мировой войны "Энигма" продолжала активно использоваться. Ее продавали на Ближний Восток и в Африку и в целом она использовалась вплоть до 1975 г. Сейчас исправных экземпляров "Энигмы" практически не осталось, а если таковой и найдется, то желающий приобрести ее должен быть готов выложить немалые деньги. Так, в апреле 2006 г. одна из последних машин была продана за 55.050 долларов США.

Передача секретных сообщений является жизненно важной необходимостью при ведении боевых действий, и если противник получает доступ к зашифрованному каналу связи, это дает ему массу преимуществ. Мы много слышали и смотрели фильмов о том, как был взломан код Энигмы, немецкой портативной шифровальной машины, использовавшейся во время Второй мировой войны. Однако не менее захватывающей является история взлома другого средства защиты сообщений – кодирующей приставки, использующейся в качестве дополнения к телетайпу Lorenz.

И если Энигма применялась в основном в полевых условиях, машина «Лоренц» служила для коммуникации высокого уровня – она передавала распоряжения высшего немецкого руководства.

Внешне обе машины похожи – в обоих используется ротор и диски, и с точки зрения криптографии они обе передают поточный шифр. Но Лоренц имеет более сложное строение и принцип работы. Общее число шифровальных дисков - 12: по пять с каждой стороны для генерации пятиразрядного кода плюс еще два диска в центре для создания эффекта «спотыкания кода» (придавал вид случайной последовательности). Это давало 16 квинтиллионов вариантов и абсолютную невозможность взлома методом грубой силы (перебора вариантов). При этом в отличие от Энигмы, первый Лоренц попал в руки союзников только в конце войны, то есть все выводы об устройстве машины были сделаны дедуктивным методом.

Сами немцы считали этот вариант передачи секретных сообщений абсолютно надежным. Они не сомневались в его криптостойкости, за что и поплатились, но обо всем по порядку.

Хотя сама машина не могла оказаться во вражеских руках, факт ее существования невозможно было скрыть. О существовании машины англичанам стало известно в начале 1940 года. Это случилось, когда среди радиоперехватов, выполненных в Бличли-Парке, главном шифровальном подразделении Великобритании, один из ведущих английских криптоаналитиков Джон Тильман обнаружил необычные сообщения, переданные с использованием пятиразрядной таблицы символов. Новой шифровальной машине было присвоено кодовое имя Fish («Рыба»), а данному типу сообщений - Tunny («Тунец»). По итогам предварительного анализа было сделано предположение о том, что расшифровка не даст результатов, пока не будет перехвачено два отличающихся сообщения с одной кодовой последовательностью. И долго ждать не пришлось.

Несмотря на строжайшие требования, ошибка была совершена 30 августа 1941 года при передаче защищенного сообщения длиной около 4 тыс. символов из Вены в Афины. Венский оператор, получив из Афин просьбу повторить сообщение, нарушил все возможные инструкции: передал то же самое сообщение с несколькими измененными словами без смены позиций шифратора. При этом изменения в тексте были незначительными, например, в первом сообщении он написал слово «номер» целиком – Nummer, а во втором сократил до Nr.

Такая, казалось бы, незначительная оплошность персонала позволила англичанам взломать код самой защищенной шифровальной машины Германии и в течение нескольких лет иметь доступ к секретной информации Вермахта. Конечно, потребовалось огромное количество ресурсов и таланта для того, чтобы сократить время расшифровки секретных сообщений. Для даже этого был разработан первый в мире компьютер – Colossus. Но главный прорыв в ситуации произошел, когда оператор продублировал сообщение, не изменив первоначальные настройки машины – печально известный человеческий фактор.

Теперь каждый может попробовать Лоренц в действии, благодаря программам, симулирующим работу данной шифровальной машины. Например, http://adamsgames.com/lorenz/index.htm

Проведем параллели между машинами Лоренц и Энигма и современными методами защиты информации от несанкционированного доступа. Взлом шифровальных машин показал, что использование секретных алгоритмов шифрования имеет довольно низкую эффективность. Да, их нельзя взломать простым перебором вариантов, но благодаря анализу косвенных признаков, например, ошибок в криптографических протоколах, можно понять механизм защиты. При этом во время войны большой вклад был сделан в методы анализа шифров – многими из них пользуются до сих пор.

Также есть компоненты, которые из физической криптографии перешли в цифровое шифрование. Такие понятия как защита с секретным ключом, генерация сеансового ключа актуальны как тогда, так и сейчас.

Другое дело человеческий фактор – он всегда остается слабым звеном даже при использовании самых взломостойких алгоритмов. Поэтому основной задачей на современном этапе является нейтрализация риска случайной или намеренной утечки секретных сообщений. Здесь присутствуют следующие угрозы:

- Утечка со стороны отправителя секретного сообщения (отправитель намеренно поставил в скрытую копию несогласованного человека, случайно включил в список адресатов несогласованного человека).

- Перехват секретного сообщения (атака «человек посередине»).

- Утечка со стороны получателя секретного сообщения (пересылка третьим лицам, передача информации на флешке и т.д.).

В данном случае можно использовать специальный метод шифрования сообщения и вложенных документов в комбинации с гибким распределением прав на доступ к конкретному документу/письму. То есть файл сможет открыть только человек, у которого есть право на открытие именно этого документа/группы документов. Управление правами может быть реализовано на основе привязки к конкретным пользовательским устройствам – рабочим компьютерам. Таким образом, можно нейтрализовать все перечисленные выше угрозы и отправлять действительно секретные сообщения.

В данном случае можно использовать специальный метод шифрования сообщения и вложенных документов в комбинации с гибким распределением прав на доступ к конкретному документу/письму. То есть файл сможет открыть только человек, у которого есть право на открытие именно этого документа/группы документов. Управление правами может быть реализовано на основе привязки к конкретным пользовательским устройствам – рабочим компьютерам. Таким образом, можно нейтрализовать все перечисленные выше угрозы и отправлять действительно секретные сообщения.

Многие слышали, что в Великую Отечественную Войну немецкая сторона использовала для шифрования специальную шифровальную машину - «Enigma».

Как утверждают источники, это устройство - было новым словом в криптографии того времени.

Как же она работала?

Шифр замены Для начала, следует знать, что такое «Шифр замены». Это обычная замена одних букв на другие. Т.е. в таком шифре вместо буквы «А» используется, например «T», вместо «B» - «S» и т.п.Взламывается такой шифр достаточно просто. При наличии более-менее длинного зашифрованного сообщения, можно произвести частотный анализ и сопоставить его частоте употребления букв в языке. Т.е. если в зашифрованном шифром замены сообщении много букв «Т» - то это явный признак того, что за этой буквой скрывается какая-то гласная (например, «А» или «О» т.к. обычно именно эти буквы наиболее часты в языке).

Устройство Энигмы Энигма представляла собой как бы динамический шифр цезаря. Т.е. изначально на барабаных выставлялось некое начальное значение (этакий random seed), которое и являлось ключом. Далее, при наборе букв, каждая буква шифровалась шифром цезаря, а потом, этот шифр менялся на другой.Смена шифра обеспечивалась с помощью роторов.

Роторы представляли собой диски, у которых было по 26 контактов с каждой стороны, соединенных внутри ротора определенным (случайным) образом. Именно проходя через ротор, сигнал преобразовывался из буквы «А» в букву «Т» и т.д.

Роторов было несколько и они поворачивались после набора каждого символа (на манер барабанного счетчика).

Кроме того, была еще коммутационная панель, в которую можно было вставлять провода, которые попарно меняли буквы. Т.е. воткнув провод одним концом в гнездо «А», а другим - в «Е», вы меняли эти буквы местами.

Принцип работы можно понять посмотрев на принципиальную схему:

Количество роторов варьировалось в разные годы и для разного назначения (например, во флоте использовались Энигмы с большим количеством роторов).

Для усложнения взлома операторы кодировали частоупотребимые слова (названия) каждый раз по-разному. Например, слово «Minensuchboot» могло быть написано как «MINENSUCHBOOT», «MINBOOT», «MMMBOOT» или «MMM354»

Аксессуары. Как к любому популярному устройству, к Энигме существовало большое количество аксессуаров (да-да, это началось уже тогда).Например, были авто-печатающие устройства (в обычной версии кодирование производилось загорающимися лампочками, значения которых должен был записывать оператор).

Кроме того, были дистанционные печатающие устройства (на проводах, конечно же). Чтобы оператор, вбивающий зашифрованное сообщение в машину, не имел доступа к расшифрованному.

Вашему вниманию обзорный материал (скажем так, без деталей) про принцип работы достаточно известной шифровальной машины “Энигма”.

Многие слышали, что во Второй мировой немецкая сторона использовала для шифрования специальную шифровальную машину - «Enigma».

Как утверждают источники, это устройство - было новым словом в криптографии того времени.

Как же она работала?

Шифр замены

Для начала, следует знать, что такое «Шифр замены». Это обычная замена одних букв на другие. Т.е. в таком шифре вместо буквы «А» используется, например «T», вместо «B» - «S» и т.п.

Взламывается такой шифр достаточно просто. При наличии более-менее длинного зашифрованного сообщения, можно произвести частотный анализ и сопоставить его частоте употребления букв в языке. Т.е. если в зашифрованном шифром замены сообщении много букв «Т» - то это явный признак того, что за этой буквой скрывается какая-то гласная (например, «А» или «О» т.к. обычно именно эти буквы наиболее часты в языке).

Устройство Энигмы

Энигма представляла собой как бы динамический шифр Цезаря. Т.е. изначально на барабаных выставлялось некое начальное значение (этакий random seed), которое и являлось ключом. Далее, при наборе букв, каждая буква шифровалась шифром цезаря, а потом, этот шифр менялся на другой.

Смена шифра обеспечивалась с помощью роторов.

Роторы представляли собой диски, у которых было по 26 контактов с каждой стороны, соединенных внутри ротора определенным (случайным) образом. Именно проходя через ротор, сигнал преобразовывался из буквы «А» в букву «Т» и т.д.

Роторов было несколько и они поворачивались после набора каждого символа (на манер барабанного счетчика).

Кроме того, была еще коммутационная панель, в которую можно было вставлять провода, которые попарно меняли буквы. Т.е. воткнув провод одним концом в гнездо «А», а другим - в «Е», вы меняли эти буквы местами.

Принцип работы можно понять посмотрев на принципиальную схему:

Количество роторов варьировалось в разные годы и для разного назначения (например, во флоте использовались Энигмы с большим количеством роторов).

Для усложнения взлома операторы кодировали частоупотребимые слова (названия) каждый раз по-разному. Например, слово «Minensuchboot» могло быть написано как «MINENSUCHBOOT», «MINBOOT», «MMMBOOT» или «MMM354»

Аксессуары.

Как к любому популярному устройству, к Энигме существовало большое количество аксессуаров (да-да, это началось уже тогда). Например, были авто-печатающие устройства (в обычной версии кодирование производилось загорающимися лампочками, значения которых должен был записывать оператор).

Кроме того, были дистанционные печатающие устройства (на проводах, конечно же). Чтобы оператор, вбивающий зашифрованное сообщение в машину, не имел доступа к расшифрованному.

С её помощью, имела кодовое название «Ultra » . Утверждалось, что это достижение явилось решающим фактором в победе союзников .

Несмотря на то, что с точки зрения современной криптографии шифр «Энигмы» был слаб , на практике только сочетание этого фактора с другими (такими как ошибки операторов, процедурные изъяны, заведомо известный текст сообщений (например, при передаче метеосводок), захваты экземпляров «Энигмы» и шифровальных книг) позволили взломщикам шифров разгадывать шифры «Энигмы» и читать сообщения .

Было выпущено, по приблизительным оценкам, около 100 000 экземпляров шифровальных машин «Энигма» .

Энциклопедичный YouTube1 / 5

✪ 158,962,555,217,826,360,000 (Энигма) - Numberphile по-русски

✪ Шифровальная машина "Энигма" (учебный пример)

✪ Изъян в коде Энигмы - Numberphile по-русски

✪ Взломать Энигму. Секретный шифр

✪ Засекреченную шифровальную машину третьего Рейха «Энигма» продали в Румынии

СубтитрыКак и другие роторные машины, «Энигма» состояла из комбинации механических и электрических подсистем. Механическая часть включала в себя клавиатуру , набор вращающихся дисков - роторов, - которые были расположены вдоль вала и прилегали к нему, и ступенчатого механизма, двигающего один или несколько роторов при каждом нажатии на клавишу. Электрическая часть, в свою очередь, состояла из электрической схемы, соединяющей между собой клавиатуру, коммутационную панель, лампочки и роторы (для соединения роторов использовались скользящие контакты) .

Конкретный механизм работы мог быть разным, но общий принцип был таков: при каждом нажатии на клавишу самый правый ротор сдвигается на одну позицию, а при определённых условиях сдвигаются и другие роторы. Движение роторов приводит к различным криптографическим преобразованиям при каждом следующем нажатии на клавишу на клавиатуре .

Для объяснения принципа работы машины приведена диаграмма слева. Диаграмма упрощена: на самом деле механизм состоял из 26 лампочек, клавиш, разъёмов и электрических схем внутри роторов. Ток шёл от (часто это была батарея) (1) через переключатель (2) в коммутационную панель (3). Коммутационная панель позволяла перекоммутировать соединения между клавиатурой (2) и неподвижным входным колесом (4). Далее ток проходил через разъём (3), в данном примере неиспользуемый, входное колесо (4) и схему соединений трёх (в армейской модели) или четырёх (в военно-морской модели) роторов (5) и входил в рефлектор (6). Рефлектор возвращал ток обратно, через роторы и входное колесо, но уже по другому пути, далее через разъём «S», соединённый с разъёмом «D», через другой переключатель (9), и зажигалась лампочка .

Таким образом, постоянное изменение электрической цепи , через которую шёл ток вследствие вращения роторов, позволяло реализовать многоалфавитный шифр подстановки , что давало высокую, для того времени, устойчивость шифра .

РоторыРоторы - сердце «Энигмы». Каждый ротор представлял собой диск примерно 10 см в диаметре, сделанный из эбонита или бакелита , с пружинными штыревыми контактами на правой стороне ротора, расположенными по окружности. На левой стороне находилось соответствующее количество плоских электрических контактов. Штыревые и плоские контакты соответствовали буквам в алфавите (обычно это были 26 букв от A до Z). При соприкосновении контакты соседних роторов замыкали электрическую цепь. Внутри ротора каждый штыревой контакт был соединён с одним из плоских. Порядок соединения был различным для каждого ротора .

Сам по себе ротор производил очень простой тип шифрования: элементарный шифр замены . Например, контакт, отвечающий за букву E, мог быть соединён с контактом буквы T на другой стороне ротора. Но при использовании нескольких роторов в связке (обычно трёх или четырёх) за счёт их постоянного движения получается более надёжный шифр .

| Три последовательно соединённых ротора | ||

|

|

|

Военные модели «Энигмы» выпускались с различным количеством роторов. Первая модель содержала только три. В более поздних моделях была возможность выбора из пяти (1934 г.), семи (1938 г.) или восьми (1939 г.) роторов. Роторы отмечались римскими цифрами I, …, VIII. До 1938 года германская армия использовала только три из пяти доступных роторов .

Четырёхроторная военно-морская модель «Энигмы», «Kriegsmarine M4 » имела один дополнительный ротор, хотя была такого же размера, что и трёхроторная, за счёт более тонкого рефлектора. Существовало два типа этого ротора: «Бета» и «Гамма». В процессе шифрования он не двигался, но мог быть установлен вручную на любую из 26 различных позиций .

Ступенчатое движение роторовКаждый ротор был прикреплён к шестерёнке с 26 зубцами (храповику), а группа собачек зацепляла зубцы шестерёнок. Собачки выдвигались вперёд одновременно с нажатием клавиши на машине. Если собачка цепляла зубец шестерёнки, то ротор поворачивался на один шаг .

В армейской модели «Энигмы» каждый ротор был прикреплён к регулируемому кольцу с выемками. Пять базовых роторов (I-V) имели по одной выемке, тогда как в военно-морской модели (VI-VIII) - по две. В определённый момент выемка попадала напротив собачки, позволяя ей зацепить храповик следующего ротора при последующем нажатии клавиши. Когда же собачка не попадала в выемку, она просто проскальзывала по поверхности кольца, не цепляя шестерёнку. В системе с одной выемкой второй ротор продвигался вперёд на одну позицию за то же время, что первый - на 26. Аналогично, третий ротор продвигался на один шаг за то же время, за которое второй делал 26 шагов . Особенностью машины было то, что второй ротор также поворачивался, если поворачивался третий. Это означает, что второй ротор мог повернуться дважды при двух последовательных нажатиях клавиш - так называемое «двухшаговое движение», - что приводило к уменьшению периода обращения .

С тремя дисками и только с одной выемкой в первом и втором диске, машина имела период 26×25×26 = 16 900 . Как правило, сообщения не превышали пары сотен символов, и, следовательно, не было риска повтора позиции роторов при написании одного сообщения.

При нажатии клавиши роторы поворачивались до замыкания электрической цепи.

Входное колесо РефлекторЗа исключением ранних моделей «A» и «B», за последним ротором следовал рефлектор (нем. Umkehrwalze ), запатентованная деталь, отличавшая семейство «Энигмы» от других роторных машин, разработанных в то время. Рефлектор соединял контакты последнего ротора попарно, коммутируя ток через роторы в обратном направлении, но по другому маршруту . Наличие рефлектора гарантировало, что преобразование, осуществляемое «Энигмой», есть инволюция , то есть расшифрование представляет собой то же самое, что и шифрование . Однако наличие рефлектора делает невозможным шифрование какой-либо буквы через саму себя. Это было серьёзным концептуальным недостатком, впоследствии пригодившимся дешифровщикам .

В коммерческой модели «Энигма-C» рефлектор мог быть расположен в двух различных позициях, а в модели D - в 26 возможных позициях, но при этом был неподвижен в процессе шифрования . В модели, применявшейся в абвере , рефлектор двигался во время шифрования, как и остальные диски.

В армейской и авиационной моделях «Энигмы» рефлектор был установлен, но не вращался. Он существовал в четырёх разновидностях. Первая разновидность была помечена буквой A. Следующая, Umkehrwalze B , была выпущена 1 ноября 1937 года . Третья, Umkehrwalze C , появилась в 1941 году. Четвёртая, Umkehrwalze D , впервые появившаяся 2 января 1944 года, позволяла оператору «Энигмы» управлять настройкой коммутации внутри рефлектора .

Коммутационная панельКоммутационная панель (нем. Steckerbrett ) позволяет оператору варьировать соединения проводов. Впервые она появилась в немецких армейских версиях в 1930 году и вскоре успешно использовалась и в военно-морских версиях . Коммутационная панель внесла огромный вклад в усложнение шифрования машины, даже больший, чем введение дополнительного ротора. С «Энигмой» без коммутационной панели можно справиться практически вручную, однако после добавления коммутационной панели взломщики были вынуждены конструировать специальные машины.

Кабель, помещённый на коммутационную панель, соединял буквы попарно, например, «E» и «Q» могли быть соединены в пару. Эффект состоял в перестановке этих букв до и после прохождения сигнала через роторы. Например, когда оператор нажимал «E», сигнал направлялся в «Q», и только после этого уже во входной ротор. Обычно, «Энигма» поставлялась с шестью кабелями .

Каждая буква на коммутационной панели имела два гнезда. Вставка штепселя разъединяла верхнее гнездо (от клавиатуры) и нижнее гнездо (к входному ротору) этой буквы. Штепсель на другом конце кабеля вставлялся в гнезда другой буквы, переключая тем самым соединения этих двух букв .

АксессуарыУдобной деталью, использовавшейся на «Энигме» модели «M4», был так называемый «Schreibmax», маленькое печатающее устройство, которое могло печатать все 26 букв на небольшом листе бумаги. В связи с этим, не было необходимости в дополнительном операторе, следящем за лампочками и записывающем буквы. Печатное устройство устанавливалось поверх «Энигмы» и было соединено с панелью лампочек. Чтобы установить печатающее устройство, необходимо было убрать крышечки от ламп и все лампочки . Кроме того, это нововведение повышало безопасность: теперь офицеру-связисту не обязательно было видеть незашифрованный текст. Печатающее устройство было установлено в каюте командира подводной лодки, а офицер-связист только вводил зашифрованный текст, не получая доступа к секретной информации.

Другим аксессуаром была отдельная удалённая панель с лампочками. В варианте с дополнительной панелью деревянный корпус «Энигмы» был более широким. Существовала модель панели с лампочками, которая могла быть впоследствии подключена, но это требовало, как и в случае с печатающим устройством «Schreibmax», замены заводской панели с лампочками . Удалённая панель позволяла человеку прочитать расшифрованный текст без участия оператора.

В 1944 году военно-воздушные силы ввели дополнительный переключатель коммутационной панели, названный «Uhr» (часы). Это была небольшая коробка, содержащая переключатель с 40 позициями. Он заменял стандартные штепсели. После соединения штепселей, как определялось в списке кодов на каждый день, оператор мог поменять переключатель в одной из этих 40 позиций. Каждая позиция приводила к различной комбинации телеграфирования штепселя. Большинство из этих соединений штепселей, в отличие от стандартных штепселей, были непарными .

Математическое описаниеПреобразование «Энигмы» для каждой буквы может быть определено математически как результат перестановок . Рассмотрим трёхроторную армейскую модель. Положим, что «P» обозначает коммутационную панель, «U» обозначает отражатель, а «L», «M», «R» обозначают действия левых, средних и правых роторов соответственно. Тогда шифрование «E» может быть выражено как:

E = P R M L U L − 1 M − 1 R − 1 P − 1 {\displaystyle E=PRMLUL^{-1}M^{-1}R^{-1}P^{-1}}После каждого нажатия клавиш ротор движется, изменяя трансформацию. Например, если правый ротор «R» проворачивается на i позиций, происходит трансформация ρ i R ρ − i {\displaystyle \rho ^{i}R\rho ^{-i}} , где ρ - циклическая перестановка, проходящая от «A» к «B», от «B» к «C», и так далее. Таким же образом, средний и левый ротор могут быть обозначены как j и k вращений «M» и «L». Функция шифрования в этом случае может быть отображена следующим образом:

E = P (ρ i R ρ − i) (ρ j M ρ − j) (ρ k L ρ − k) U (ρ k L − 1 ρ − k) (ρ j M − 1 ρ − j) (ρ i R − 1 ρ − i) P − 1 {\displaystyle E=P(\rho ^{i}R\rho ^{-i})(\rho ^{j}M\rho ^{-j})(\rho ^{k}L\rho ^{-k})U(\rho ^{k}L^{-1}\rho ^{-k})(\rho ^{j}M^{-1}\rho ^{-j})(\rho ^{i}R^{-1}\rho ^{-i})P^{-1}} Процедуры для использования «Энигмы»В германских вооружённых силах средства связи были разделены на разные сети, причём у каждой были собственные настройки кодирования для машин «Энигмы». В английском центре дешифровки Блетчли-Парк (англ. Bletchley Park ) эти коммуникационные сети именовались ключами и им были присвоены кодовые имена, такие как Red, Chaffinch или Shark. Каждой единице, работающей в сети, на новый промежуток времени назначались новые настройки. Чтобы сообщение было правильно зашифровано и расшифровано, машины отправителя и получателя должны были быть одинаково настроены, конкретно идентичными должны были быть: выбор роторов, начальные позиции роторов и соединения коммутационной панели. Эти настройки оговаривались заранее и записывались в специальных шифровальных книгах .

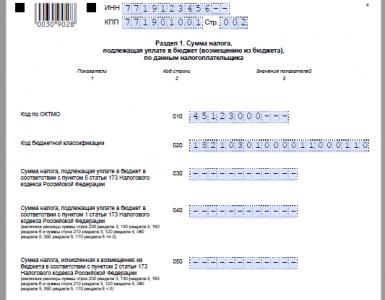

Первоначальное состояние шифровального ключа «Энигмы» включает следующие параметры.

- Расположение роторов: выбор роторов и их расположение.

- Первоначальные позиции роторов: выбранные оператором, различные для каждого сообщения.

- Настройка колец: позиция алфавитного кольца, совпадающая с роторной схемой.

- Настройки штепселей: соединения штепселей на коммутационной панели.

«Энигма» была разработана таким образом, чтобы безопасность сохранялась даже в тех случаях, когда шпиону известны роторные схемы, хотя на практике настройки хранятся в секрете. С неизвестной схемой общее количество возможных конфигураций может быть порядка 10 114 (около 380 бит), с известной схемой соединений и других операционных настроек этот показатель снижается до 10 23 (76 бит). Пользователи «Энигмы» были уверены в её безопасности из-за большого количества возможных вариантов. Нереальным было даже начать подбирать возможную конфигурацию.

ИндикаторыБольшинство ключей хранилось лишь определённый период времени, обычно сутки. Однако для каждого нового сообщения задавались новые начальные позиции роторов. Это обуславливалось тем, что если число сообщений, посланных с идентичными настройками, будет велико, то криптоаналитик , досконально изучивший несколько сообщений, может подобрать шифр к сообщениям, используя частотный анализ. Подобная идея используется в принципе «инициализационного вектора» в современном шифровании. Эти начальные позиции отправлялись вместе с криптограммой, перед зашифрованным текстом. Такой принцип именовался «индикаторная процедура». И именно слабость подобных индикационных процедур привела к первым успешным случаям взлома кода «Энигмы» .

Одни из ранних индикационных процедур использовались польскими криптоаналитиками для взлома кода. Процедура заключалась в том, что оператор настраивал машину в соответствии со списком настроек, которые содержат главные первоначальные стартовые позиции роторов. Допустим, главное ключевое слово - AOH. Оператор вращал роторы вручную до тех пор, пока слово AOH не читалось в роторных окошках. После этого оператор выбирал свой собственный ключ для нового сообщения. Допустим, оператор выбрал слово EIN. Это слово становилось ключевым для данного сообщения. Далее оператор ещё один раз вводил слово EIN в машину для избежания ошибок при передаче. В результате, после двойного ввода слова EIN в криптограмме отображалось слово XHTLOA, которое предшествовало телу основного сообщения. И наконец, оператор снова поворачивал роторы в соответствии с выбранным ключом, в данном примере EIN, и вводил далее уже основной текст сообщения .

При получении данного шифрованного сообщения вся операция выполнялась в обратном порядке. Оператор-получатель вводил в машину начальные настройки (ключевое слово AOH) и вводил первые шесть букв полученного сообщения (XHTLOA). В приведённом примере отображалось слово EINEIN, то есть оператор-получатель понимал, что ключевое слово - EIN. После этого он устанавливал роторы на позицию EIN, и вводил оставшуюся часть зашифрованного сообщения, на выходе получая чистый дешифрованный текст .

В этом методе было два недостатка. Во-первых, использование главных ключевых настроек. Впоследствии это было изменено тем, что оператор выбирал собственные начальные позиции для шифрования индикатора и отправлял начальные позиции в незашифрованном виде. Вторая проблема состояла в повторяемости выбранного оператором-шифровщиком слова-индикатора, которая была существенной трещиной в безопасности. Ключ сообщения шифровался дважды, в результате чего прослеживалось закономерное сходство между первым и четвёртым, вторым и пятым, третьим и шестым символами. Этот недостаток позволил польским дешифровщикам взломать код «Энигмы» уже в 1932 году . Однако, начиная с 1940 года, немцы изменили процедуры для повышения безопасности .

История и развитие машиныСемейство шифровальных машин «Энигма» насчитывает огромное количество моделей и вариаций дизайна. Ранние модели были коммерческими, начиная с 1920-х годов. Начиная с середины 1920-х различные немецкие военные службы стали использовать эти машины, внося большое количество собственных изменений для повышения безопасности. Кроме того, другие страны использовали чертежи Энигмы для создания своих собственных шифровальных машин.

Коммерческая «Энигма»23 февраля 1918 года немецкому инженеру Артуру Шербиусу (Arthur Scherbius) был выдан патент на шифровальную машину, использующую роторы (эта машина и является первым вариантом «Энигмы») , и совместно с Рихардом Риттером (E. Richard Ritter) основал фирму Шербиус и Риттер (Scherbius & Ritter). Они пытались наладить отношения с германским военно-морским флотом и с Министерством иностранных дел, но на тот момент те не были заинтересованы в шифровальных машинах . В дальнейшем они зарегистрировали патенты на предприятие Геверкшафт Секуритас (Gewerkschaft Securitas), которое 9 июля 1923 года основало корпорацию производителей шифровальных машин Chiffriermaschinen Aktien-Gesellschaft. Шербиус и Риттер состояли в совете директоров этой корпорации.

Корпорация «Chiffriermaschinen AG» начала рекламировать роторную машину, «Энигму» модели «A», которая была выставлена на обозрение на конгрессе Международного почтового союза в 1923 и 1924 годах. Машина была тяжёлой и очень большой и напоминала печатную машину. Её размеры были 65×45×35 см, и весила она около 50 кг . Потом была представлена модель «B» подобной же конструкции. Первые две модели «A» и «B» были совсем не похожи на более поздние версии. Они были различных размеров и формы. Отличались они и с шифровальной точки зрения - в ранних версиях не хватало рефлектора.

Рефлектор - идея, предложенная коллегой Шербиуса Вилли Корном (Willi Korn) - впервые был внедрён в «Энигме» модели «C» (1926). Рефлектор был ключевой особенностью «Энигмы» .

Модель «C» была меньше по размеру и более портативной, чем предшественники . В этой модели не хватало пишущей машинки, чтобы заменить дополнительного оператора, следящего за лампочками, отсюда и альтернативное название «Glowlamp Enigma», для отличия её от моделей «A» и «B». «Энигма» модели «C» вскоре устарела, уступая новой модели «D» (1927). Эта версия широко использовалась в Швеции, Нидерландах, Великобритании, Японии, Италии, Испании, США и Польше .

«Энигма» на военной службеНемецкий военно-морской флот первым начал использовать машины «Энигма». Модель, названная «Funkschlüssel C», начала разрабатываться с 1925 года и уже в следующем году массово поступать в армию . Клавиатура и панель с лампочками состояли из 29 букв от A до Z, а также Ä, Ö и Ü, расположенных в алфавитном порядке, в отличие от системы QWERTZU. Роторы имели по 28 контактов, буква X кодировалась напрямую, не зашифрованной. Три ротора из пяти и рефлектор могли быть установлены в четыре различные позиции, обозначенные буквами α, β, γ и δ. Незначительные исправления в машину были внесены в июле 1933 года.

15 июля 1928 года немецкой армией была внедрена собственная модель «Энигмы» - «Энигма G», модифицированная в июне 1930 года в модель «Энигма I» . «Энигма I», также известная как «Энигма» вермахта, или «войсковая» «Энигма», широко использовалась немецкими военными службами и другими государственными организациями (например, железными дорогами) во время Второй мировой войны . Существенное различие между «Энигмой I» и коммерческими моделями «Энигмы» была коммутационная панель для замены пар букв, существенно увеличившая уровень защиты шифрограмм . Также были и другие отличия: использование неподвижного рефлектора и перемещение прорезей с тела ротора на движущиеся буквенные кольца. Размеры машины составляли 28×34×15 см, она весила около 12 кг.

Также существовала «Энигма II» - большая восьмироторная печатающая модель. В 1933 году польские специалисты по взламыванию шифров обнаружили, что «Энигма II» использовалась для связи высших армейских структур, но вскоре Германия прекратила её использование - машина была слишком ненадёжна и часто заклинивала .

Другие страны также использовали «Энигму». Итальянские военно-морские силы использовали коммерческий вариант «Энигмы» под названием «Navy Cipher D», испанцы также использовали коммерческую «Энигму» во время гражданской войны. Британские специалисты по взламыванию шифров преуспели в дешифровке этих машин, лишённых коммутационной панели. Швейцарцы использовали для военных и дипломатических целей «Энигму K», которая была похожа на коммерческую «Энигму D». Эти машины были взломаны большим числом дешифровщиков, включая польских, французских, британских и американских. «Энигма T» (кодовое название «Тирпиц») была выпущена для Японии.

По приблизительным оценкам, всего было выпущено около 100 000 экземпляров шифровальных машин «Энигма»